ESET Virtual World 2020

TPB303, jul20. El encuentro mundial de esta compañía enfocada a la ciberseguridad reunió a 850 periodistas y expertos de todo el mundo de manera online para compartir las últimas investigaciones de su laboratorio. Este año, los dos temas estrella fueron el desemascaramiento de dos de las amenazas más sutiles y letales que se han producido en los últimos meses. En España, Ontinet.com, con una red de más de 4.200 partners, es el representante y distribuidor oficial de los productos ESET y sus alianzas tecnológicas.

¿CIBERESPÍAS EN Europa? ESET aprovechó su Virtual World 2020 para desvelar las últimas técnicas que están rompiendo los sistemas de seguridad de organizaciones de tan alto nivel como las de los sectores de defensa y aeronáutica. Tanto la parte oculta del spyware InvisiMole, que ha vuelto a la palestra desde finales de 2019 para atacar a misiones diplomáticas y organismos militares del Este de Europa, como la llamada “Operation In(ter)ception” de ciberespionaje a través de empleados de la industria aeronáutica desvelada en su modus operandi indican el grado de sofisticación que están adquiriendo los ciberhackers, utilizaron una combinación de malware personalizado y técnicas de ingeniería social con objetivos muy dirigidos.

“Imagínate que el responsable de RRHH de una gran empresa contacta contigo a través de LinkedIn para ofrecerte un puesto muy interesante, algo que supondría para ti un ascenso y trabajar en la empresa en la que soñabas desde hace años. Y, encima, cumples con todos los requisitos”, señala Josep Albors, responsable de concienciación e investigación de ESET España. “¿No tendrías, al menos, la curiosidad de entablar conversación con ese contacto? El único problema es que… ese profesional no existe. Sin embargo, los documentos que os habéis intercambiado durante la conversación han infectado de malware a tu empresa. ¿Avisarías a tus jefes de lo que ha ocurrido?”.

El In(ter)ception tan solo ha sido uno de los tipos de ataque utilizado en los últimos meses por los ciberdelincuentes para romper los escudos y acceder a las infraestructuras de información de las compañías incluso del más alto nivel. El Virtual World 2020: “Ciberespías en Europa”, que contó con la plana mayor de la empresa de seguridad, fue una oportunidad para enfocarse en estrategias de defensa y rastrear las últimas tendencias de seguridad y cibercrimen. La compañía también aprovechó para recordar que en los últimos meses no ha hecho más que acumular premios y reconocimientos de distintos consultores y analistas en varias de sus tecnologías, tales como el primer análisis de apps de seguridad corporativa para Android de AV Test, el informe Now Tech de Forrester para soluciones EDR y el más reciente “Champion” en la Matriz de Liderazgo en Ciberseguridad de Canalys.

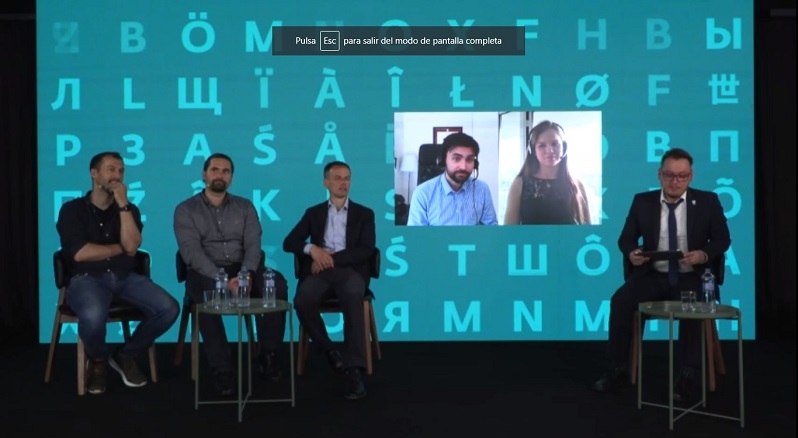

El evento virtual contó con la participación, entre otros, la plana mayor cone Richard Marko (CEO), Juraj Malcho (director de Tecnología), Ignacio Sbampato (director de Negocio) y Miroslav Mikus (director de Ventas) en la sede de Bratislava, con conexión con ESET Canada Recherche donde Jean-Ian Boutin (jefe de investigación) y Zuzana Hromcová (investigadora de malware) destriparon los recovecos de dos de las últimas amenazas, que tienen en común el peligroso empleo combinado de la inteligencia artificial y la ingeniería social, mecanismos que rastrean el comportamiento de los usuarios y localizan los puntos débiles para romper los esquemas habituales de protección de datos y activos.

“Las empresas y los individuos pueden confiar en arquitecturas que continúan evolucionando y aprenden de ataques anteriores, accediendo a una memoria colectiva en la nube. Esto va mucho más allá del antivirus de toda la vida y necesita de un grado de concienciación del usuario sobre el tipo de amenazas que están tan presentes como el coronavirus”, contaba Richard Marko, su CEO. “Estos escenarios ayudan a comprender cómo la protección de datos, dispositivos y credenciales es cada vez más importante. La seguridad debe repensarse a nivel de usuario individual y de empresa. Luego debe abordar el tema con la debida capacitación y herramientas poderosas”.

Los ataques cibernéticos han aumentado en intensidad durante la pandemia. No han querido perder la oportunidad que le brindaba tener a miles de trabajadores desplazados encerrados en sus casas. De hecho Marko hizo un paralelismo entre las pandemias por virus reales, con cientos de miles de víctimas mortales, y las del mundo virtual con virus igual de reales. Ambas plagas se desencadenan a través de idénticas etapas, inoculación, paciente cero, foco diseminador, contagio colectivo, pico de la enfermedad, aplanamiento de la curva, vacuna, mutación y vuelta a empezar. “Los virus virtuales se diversifican y amplifican de acuerdo con el mismo patrón que los de la vida real. Pero durante la pandemia, algunos trataron de aprovecharse de la inmoralidad, la estafa, el correo no deseado y el phishing en el refugio de noticias falsas relacionadas con la covid-19, que los usuarios de correo o facebook tendían a abrir”, señaló en CEO de ESET.

También comentó cómo la compañía protegió a sus más de 1.800 empleados en todo el mundo que no dejaron de trabajar ni desde sus casas. Dependiendo del departamento, había tres niveles de alerta: el primero era tomar medidas de higiene y control directamente en la oficina; el segundo era trabajar desde casa; y en algunas áreas, donde la pandemia fue más virulenta, la actividad se suspendió temporalmente. Aunque hubo pequeños bloqueos, los 100 millones de clientes de ESET en todo el mundo han mantenido sus espaldas guardadas. El jefe de la compañía también dijo que ESET estuvo directamente involucrado en la lucha contra la covid-19, donando 100.000 test rápidos a las autoridades médicas para detectar la enfermedad .

El espía que surgió de LinkedIn

El investigador senior Jean-Ian Boutin explicó uno de los últimos métodos de robo de datos. Al parecer, detrás de su desarrollo está un grupo de hackers de Corea del Sur llamado Lazarus. Los objetivos eran los empleados de varias de las principales empresas de la industria aeroespacial, y el ataque tuvo lugar a través de la red de LinkedIn, bajo una inocente y por lo demás nada sospechosa oferta de trabajo tentadora. “Los mensajes se enviaban directamente a través de un mensaje de LinkedIn o de correo electrónico que contenía un enlace a OneDrive. En el caso de los mensajes de correo electrónico, los atacantes habían creado cuentas de correo que se correspondían con los perfiles falsos de LinkedIn. Una vez que la víctima abría el archivo, un documento PDF aparentemente inofensivo con información salarial sobre la oferta falsa de trabajo, el malware se desplegaba de forma oculta en el dispositivo, con lo que los ciberdelincuentes conseguían entrar, así como persistencia en el sistema”.

A partir de ese momento, los atacantes utilizaban un malware personalizado multietapa, que en muchas ocasiones se disfraza de software legítimo, y versiones modificadas de herramientas de código abierto. Además, se aprovechaban de una táctica conocida como “living off the land”, que consiste en utilizar herramientas de Windows para desarrollar sus operaciones maliciosas “viviedo del aire”. El caso que finalmente lograron entrar y robaron miles y miles de documentos relacionados con contratos comerciales, investigaciones tecnológicas o datos del personal. Era difícil haberlo parado una vez desencadenado, pero si se hubiera reparado en detalles como que los textos del “empleador” tenían faltas en inglés o que se insistió sobremanera en la urgencia por descargar el formulario, quizás hubiera pasado otra cosa.

Por su parte, Zuzana Hromcová explicó cómo va con otro ciberataque a gran escala, InvisiMole, obra de un grupo internacional en alianza con otro llamado Gamaradon activo desde 2013, que se propaga a través de redes WiFi y se descarga en el PC de la víctima a través de operaciones triviales realizadas en Windows. Detrás de toda la operación hay un especializado en el tráfico de información de naturaleza política, diplomática o militar. Invisimole es difícil de detectar y puede espiar mucho y bien. Debido a esto, las redes deben “limpiarse” periódicamente y deben usarse los últimos programas antivirus. “Nuestra investigación sugiere que los objetivos considerados importantes por parte de los atacantes pasan a ser controlados desde el malware relativamente sencillo de Gamaredon al malware más avanzado de InvisiMole, con lo que este grupo puede operar de forma creativa sin ser descubierto”, comenta Hromcová.

Los investigadores de ESET encontraron cuatro cadenas de ejecución diferentes utilizadas por InvisiMole y elaboradas mediante una combinación de código malicioso, herramientas legítimas y archivos ejecutables vulnerables. Para esconder el malware, los componentes de InvisiMole se protegen con cifrado único por cada víctima, asegurando que el payload solo puede ser descifrado y ejecutado en el equipo infectado. El conjunto de herramientas actualizado de InvisiMole también cuenta con un componente nuevo que utiliza técnicas de tunneling DNS para conseguir una comunicación con el servidor de mando y control más sigilosa si cabe.

La conclusión de la conferencia de ESET fue que los estafadores informáticos no estuvieron desempleados durante la pandemia y que la “vigilancia técnica” brindada por los programas antivirus debe combinarse con mucha atención personal para evitar dificultades. “Este intento de monetizar el acceso a la red de la víctima debe servir como ejemplo a la hora de ver la necesidad de establecer una defensa sólida contra intrusiones y de formar adecuadamente a los empleados de cualquier organización en ciberseguridad. Una concienciación básica en ciberseguridad ayuda a los trabajadores a conocer y a reconocer las tácticas usadas por los ciberdelincuentes por minoritarias que sean”, comentó Juraj Malcho, CTO de ESET.

Ataques en España

Al hilo de estos desenmascaramientos, ESET España alertaba sobre una nueva campaña del troyano bancario brasileño Mispadu que estaría afectando especialmente a usuarios españoles. “Que los troyanos bancarios brasileños han encontrado un filón entre los usuarios españoles ya no es ninguna novedad, puesto que llevamos meses viendo campañas de varias familias de este tipo de malware”, aseguraba Albors “Recientemente, investigadores de ESET han encontraron un directorio abierto en una página que contenía un contador de visitas a una web y otros archivos interesantes. Entre estos archivos se encontraba un fichero links.txt que contenía un enlace a una URL y que descargaba un archivo ZIP comprimido. La URL llevaba a una sencilla web con contenido pornográfico donde se proporcionaba un enlace para descargar un fichero con supuestas fotografías y vídeos”.

Y volvemos al momento de las faltas de ortografía, pues uno de los aspectos curiosos de esta campaña consiste en el uso del portugués en la web a pesar de dirigirse a usuarios de habla hispana en México y España. “No es la primera vez que los investigadores detectan este tipo de campañas en portugués contra usuarios de estos países, ya que algunos delincuentes asumen que, al tratarse de lenguas con bastantes palabras iguales o similares, sus víctimas morderán el anzuelo igualmente”, concluye Albors. Eso, o que el halo de las chicas de Ipanema tiene mucho tirón. “Por eso es tanto o más importante que los usuarios se protejan ante estas amenazas aprendiendo a reconocer los cebos que utilizan los delincuentes, a al vez que sus compañías adopten soluciones de seguridad que sean capaces de detectar estos tipos de malware”.

Promocionado a director comercial

ESET España ha anunciado para empezar el mes de julio el nombramiento de David Sánchez como nuevo director comercial de la organización. Sánchez, que ocupaba hasta ahora, y desde 2013, el cargo de director de soporte, tendrá como objetivo el crecimiento del negocio en las áreas corporativa, hogar y Administración Pública. Durante el último año se ha ocupado de implantar los servicios de ciberseguridad proporcionados por ESET España en multitud de clientes y ha gestionado el plan de la formación de profesionales y del canal de distribución. David Sánchez es un habitual en eventos como ESET Security Day, ESET Parther Day y en foros como La seguridad más allá del perímetro o el I Foro de ciberseguridad, LOPD y compliance, entre otros.

Menciones honoríficas

En las últimas semanas los productos de ESET han sido analizados y mencionados en diversos informes. El primero hace referencia a ESET Endpoint Security para Android. reconocida con la más alta puntuación en la primera edición del análisis sobre aplicaciones de seguridad corporativa en Android llevado a cabo por la organización independiente AV-Test (Android Security Apps for Corporate Users). “Las necesidades de las empresas son diferentes a las de los consumidores, por lo que creemos que el paso que ha dado AV-Test en su análisis específico de soluciones en Google Play es muy importante para la industria”, afirmaba Jiri Kropac, responsable del laboratorio de detección de amenazas en ESET. En dos de las tres áreas clave del análisis, usabilidad y rendimiento, las tres soluciones elegidas alcanzaron la puntuación más alta posible. En el área de protección –probablemente la más crucial–, solo la de ESET fue capaz de detectar el 100% de las amenazas en una muestra compuesta por 3.100 archivos.

“Este análisis muestra cómo ESET Endpoint Security para Android es la solución más fiable para los dispositivos móviles que acceden a redes corporativas”, continua Kropac. “Hoy en día, los sistemas internos de las empresas tienden a ser accesibles desde los dispositivos móviles de los usuarios. Y, casi siempre, esos dispositivos se utilizan también con fines personales. Esta combinación exige contar con soluciones de seguridad móvil de confianza y para que exista esa confianza se precisa de análisis como los de AV-Test que sean capaces de certificar cada solución”, concluye Kropac.

En cuanto la solución de Detección y Respuesta Corporativa (EDR) de ESET, esta fue incluida en el informe Now Tech de Forrester del primer trimestre del año junto a otros 29 fabricantes. El informe ofrece una visión general del mercado así como una valoración de las capacidades de la solución de cada fabricante para tener una base con la que poder elegir uno de ellas según su tamaño y funcionalidades. “Especialmente en estos tiempos, las capacidades de detección y respuesta son muy necesarias para asegurar la continuidad del negocio. ESET ha sido incluida en el informe como una solución EDR para la arquitectura corporativa, capaz de ofrecer detección de comportamientos en menos de un segundo y respuesta en el propio terminal, mejorando las capacidades de protección del endpoint y la protección sin conexión a Internet”, afirmaba afirma Juraj Malcho, CTO de ESET. En el informe también se destaca que un beneficio clave de los productos EDR es su capacidad de encontrar indicaciones de que un atacante haya eludido los controles de seguridad y se encuentra ya en la red corporativa.

Finalmente, y por segundo año consecutivo, ESET se coloca como “Champion” en la Matriz de Liderazgo en Ciberseguridad de Canalys, que analiza la situación global de 16 fabricantes en los últimos doce meses, así como el rendimiento tanto en el mercado como en su canal de distribución. La Matriz combina información recabada por parte de los partners mediante la herramienta de benchmarking de Canalys con un análisis independiente de la situación concreta de cada fabricante en el canal basándose en sus inversiones, estrategias, rendimiento en el mercado y ejecución. “ESET ha conseguido las puntuaciones más altas en las categorías de “disponibilidad del producto y distribución” y en “facilidad para realizar negocios”. El lanzamiento del módulo MSP ha permitido mejorar el crecimiento a través de 7.000 partners de servicios gestionados (MSP), así como a la incorporación de la información que obtiene de los consejos de distribuidores locales. Este enfoque basado en la colaboración asegura que todas las regiones en las que opera ESET trabajan de forma eficiente e innovadora y que están correctamente ajustadas”, indica el informe.

ESET ha sido uno de los siete fabricantes que ha conseguido la mención como “Champion” y uno de los cuatro que ha mantenido su estatus, junto con Cisco, Palo Alto Networks y Fortinet. Los “Champions” también deben mostrar que realizan inversiones sostenibles en el futuro de sus modelos de canal, incluyendo programas e iniciativas de canal. “Desde que nacimos hemos basado nuestra estrategia en el canal y nuestros socios lo saben, por lo que este reconocimiento como ‘Champions’ por segundo año consecutivo es una confirmación de que estamos haciendo un buen trabajo basado en la honestidad y en un enfoque directo basado en el refuerzo a largo plazo de la relación con nuestros colaboradores en todo el mundo”, afirmaba Ignacio Sbampato, director de negocio en ESET. “No dejamos de innovar ni de mejorar nuestra oferta y es muy satisfactorio para nosotros saber que nuestros distribuidores nos puntúan de forma tan alta y que nuestro soporte para los MSP es tan bien valorado. Conseguir una experiencia más segura en Internet para todos es nuestra misión y la base para conseguirla es mantener una relación sólida con nuestros socios”.