Mario Gómez (Check Point): «Se prefiere tratar con un solo partner y reducir la lista de fabricantes lo máximo posible»

Tuvimos oportunidad una vez más de escuchar la revisión anual ante la prensa especializada de la compañía israelí de ciberseguridad Check Point Software en un encuentro distendido con el equipo en España.

2023 en cuanto a ciberseguridad

DENTRO DE cinco años no recordaremos ningún ataque concreto a ayuntamientos u hospitales, pero sí recordaremos una cosa segura: todo empezó con la Inteligencia Artificial, ese es el principal hito del año. Y de otra cosa también, el empleo de los ataques masivos como armas sofisticadas de grado militar en manos de grupos terroristas. Algunos se quieren hacer pasar por superhéroes con capa y disimular luego en su vida cotidiana detrás de unas gafas de Clark Kent, pero se les nota demasiado y cada vez se sabe con pruebas que son directamente de los servicios de inteligencia de los ejércitos “con bandera”. Y lo tienen todos los países, ya sean propios enrolados en sus filas o subcontratados como mercenarios.

Un día en la oficina

Y luego está el modo privado, que funcionan como verdaderas multinacionales con procesos profesionalizados y normalizados, era el caso de Conti, que después de significarse a favor de Rusia en la guerra han sido desmantelados. Este grupo contaba con su propio departamento de RRHH para atraer y retener talento, un director financiero que paga las nóminas, el equipo recaudatorio, el de I+D, con reuniones de equipo para coordinarse, gente que va a trabajar sus ocho horas diarias, que hacen scount, prospecciones, comunicados, que tienen a final de año sus rappels y bonus. El otro día se detectó una circular emitida a sus asociados con las normas de negociación de los ransomware, ya que había grupos que estaban “tirando precios” y ofreciendo grandes descuentos por pronto pago.

Pesca extractiva

Estas empresas actúan como buques de arrastre, yo empresita soy solo una sardina que pescan y clasifican. Luego me pueden vender en lotes que compra otra empresa para intentar el acceso fraudulento. E incluso estando ya dentro, tras varios movimientos laterales y dejando las bombas de relojería de acción retardada, igual lo único que quieren es revender los datos al mejor postor y que otro se ocupe del ataque de ramsomware, la encriptación y el cobro del rescate. Un rescate que muy a menudo no recupera el 100% de los datos secuestrados, y que se prolonga en sucesivos minirescates hasta dejar esquilmado el caladero.

Activar el sónar

Muchas de estas herramientas de ataque se venden ya as-a-service, con sus porcentajes de garantía de éxito (SLA) y hasta con línea de soporte. Sin embargo, visto en términos de inversión, el coste de estos ataques masivos e indiscriminados también es alto para los hackers emisores, que han visto que la forma más fácil y rápida de entrar en determinada empresa no es tanto atacándola directamente como preguntando en la Deep Web si alguien tiene ya el acceso configurado.

Por una tontería

Además cuentan con que a este lado de las empresas la gente no está preparada ni acaba de tomar conciencia de lo que puede llegar a pasar. Al mismo Ibai Llanos le robaron en verano el canal de YouTube y fue por un ataque nada sofisticado a través de las cookies, borrándole todos sus videos. Y con la IA ya no hay que ser un hacker experto, solo comprar lo que necesitas, y lo que no encuentras decirle a ChatGPT que te describa un ataque similar. Aunque tenga dinero, yo no puedo ir a una tienda y comprar un tanque Leopard, pero sí que puedo en Internet compra el equivalente a un arma de destrucción masiva.

Menos es más

No es que falte tecnología, que la hay y mucha y muy buena, pero a la IA hay que combatirla con más IA que detecte el tipo de ataque antes de que se produzca. Uno se puede defender, y sobre todo, minimizar los riesgos o limitar el alcance del desastre. Sin embargo, sí es cierto que existe un mar de siglas y de empresas de nicho y la tendencia es que cada vez las empresas consoliden más y experimenten menos, se prefiere tratar con un solo partner y como depender de un solo vendor es prácticamente imposible, reducir la lista lo máximo posible porque es imposible que nadie sepa de todo y poder sacar el máximo provecho a diez tecnologías.

«Aunque tenga dinero, yo no puedo ir a una tienda y comprar un tanque Leopard, pero sí que puedo en Internet compra el equivalente a un arma de destrucción masiva» (Mario Gómez, Check Point)

Eusebio Nieva (Check Point): «Hay compra de credenciales a empleados por hasta 50.000 euros según la compañía»

Los principales vectores de ataque a las empresas son en primer lugar el robo de credenciales: o por descuido, o por ingeniería social o incluso por cesión “voluntaria” a cambio de hasta 50.000 euros según la compañía. En segundo lugar, las VPN con cuentas caducadas o claves compartidas que encima son las mismas para todo… y que desde la pandemia han aumentado su uso, entiendo que el primer día había que poner VPN de cualquier manera, pero si se mantiene el teletrabajo ya toca revisarlo, el otro día hemos recuperado un antiguo cliente porque estaba harto de actualizar cien firewalls todos los meses con cada pequeño cambio. Y en tercer puesto están las vulnerabilidades declaradas, no tanto las internas como las que están afuera del perímetro, equipos y aplicaciones en casa de clientes, proveedores o empleados que no se han parcheado o se tardan semanas e incluso meses en actualizar, lo que supone un ventanal abierto para que se cuele quien quiera.

Además, los ataques suelen ser ya multivectoriales, combinando varias vías de penetración. Cualquiera se puede equivocar y tener un error, pero tenemos suficiente tecnología para ayudar y combatir estas eventualidades. Lo mejor es una vuelta al origen del Zero Trust, no te fíes de nadie ni de nada, y pensar que ya tienes un problema dentro, es la mejor estrategia para limitar daños y evitar que se expanda por toda la compañía, incluida la cadena de valor. Porque como se dice, a río revuelto, ganancia de pescadores.

«Lo mejor es una vuelta al origen del Zero Trust, no te fíes de nadie ni de nada, y pensar que ya tienes un problema dentro» (Eusebio Nieva, Check Point)

Fernando Herrero (Check Point): «Hemos pasado del revendedor/integrador al consultor/proveedor de servicios»

Estamos consolidando una transición donde los partners de canal están pasando de liderar la venta y estar en primera línea en la prescripción de producto delante del cliente a integrarse en un modelo en el que es el cliente el que prefiere trabajar la parte de producto con el fabricante y que sea el canal el que se enfoque en proporcionar los servicios de monitorización y mantenimiento, que en el fondo es la parte más importante. Cada vez más el tema de la ciberseguridad es una cuestión del consejo de administración y donde la voz del director financiero cuenta, y donde se aprecia contar con pólizas específicas de las aseguradoras, pero a día de hoy es difícil que puedan constituir un nuevo canal de venta porque exige perfiles muy específicos, talento que cada vez es más complejo de encontrar, y donde la venta y la posventa son muy especializadas.

Los fabricantes debemos proporcionar esa transmisión de conocimiento y facilitar personal certificado al canal que le permita posicionarse ante el cliente y diferenciarse de su competencia. Hemos pasado del revendedor/integrador al consultor/proveedor de servicios, donde la figura del proveedor de servicios gestionados MSP emerge con fuerza, pero todavía necesita que los fabricantes les ayuden en ese camino y proporcionen herramientas preparadas para poder hacer esta aproximación. Muy pocos clientes tienen capacidad para tener su propio SOC, y el que lo tiene no tiene intención de compartirlo, por lo que aun veremos aquí muchos movimientos, aunque no es fácil que varios partners monten conjuntamente el suyo. Por eso los fabricantes tenemos que estar ahí para complementar todas estas oportunidades con el conocimiento global que podemos tener desde nuestros laboratorios.

«Muy pocos clientes tienen capacidad para tener su propio SOC, y el que lo tiene no tiene intención de compartirlo, por lo que aun veremos aquí muchos movimientos, aunque no es fácil que varios partners monten conjuntamente el suyo» (Fernando Herrero, Check Point)

Descifrando la guerra digital

Check Point Research, la división de Inteligencia de Amenazas Check Point Software Technologies, profundiza en las tácticas de ciberespionaje de los atacantes de origen ruso dirigidas a entidades ucranianas y alerta de un nuevo ciberataque llamado LitterDrifter, la última herramienta de Gamaredon en su arsenal cibernético. Se trata de un gusano escrito en VBS con doble funcionalidad, cuyos objetivos principales son la propagación automática a través de unidades USB y las comunicaciones con un conjunto de servidores de mando y control manteniendo así una infraestructura flexible y volátil.

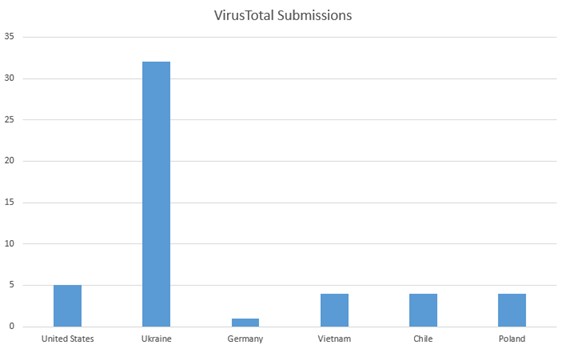

Este diseño estratégico se alinea con los objetivos generales de Gamaredon y permite al grupo hacker mantener un acceso abierto a sus objetivos. Aunque Gamaredon se dirige principalmente a entidades ucranianas, la naturaleza del gusano LitterDrifter introduce un elemento global en sus operaciones. Se han observado indicios de posibles infecciones en países como Estados Unidos, Vietnam, Chile, Polonia, Alemania y Hong Kong. Esto sugiere que, al igual que otros gusanos USB, LitterDrifter puede haberse extendido más allá de sus objetivos originales.

Gamaredon, también conocido como Primitive Bear, Actinium y Shuckworm, es un grupo de ciberdelincuentes que destaca en el ámbito del espionaje ruso, con especial atención a una amplia gama de entidades ucranianas. Mientras que muchos grupos rusos de ciberespionaje operan en la sombra, Gamaredon es llamativo en sus campañas a gran escala.

El Servicio de Seguridad de Ucrania (SSU), la autoridad encargada de hacer cumplir la ley y principal agencia de inteligencia y seguridad en las áreas de actividad de contrainteligencia y lucha contra el crimen organizado, ha identificado al personal de Gamaredon como oficiales del Servicio Federal de Seguridad de Rusia (FSB), el servicio ruso de seguridad y contrainteligencia responsable de la lucha contra el terrorismo y la vigilancia del ejército, lo que añade una dimensión geopolítica a las actividades del grupo.

A medida que los expertos en ciberseguridad continúan desentrañando las complejidades del ciberespionaje de origen estatal, Gamaredon sigue siendo uno de los focos de atención. El gusano LitterDrifter sirve como testimonio de la adaptabilidad e innovación del grupo, mostrando la constante evolución de las ciberamenazas. Comprender y diseccionar este tipo de malware es crucial para reforzar las defensas mundiales de ciberseguridad frente a adversarios cada vez más sofisticados.