ESET: Los grupos APT se entremeten en el camino de los MSP

Contar con un proveedor de servicios gestionados o MSP (Managed Services Providers) permite a los equipos de TI de las empresas centrarse en tareas que aportan valor directo al negocio teniendo la seguridad de que los sistemas están siendo administrados por expertos cualificados y con experiencia, a la vez que pueden incluso ahorrar costes. Pero ni siquiera estos expertos en tecnología están a salvo de los peligros del ciberespionaje y otras crecientes amenazas en la red. Desde ESET destacan algunos de los principales peligros y las opciones para evitarlos que tienen los MSP en la actualidad.

La telemetría de ESET correspondiente al cuarto trimestre de 2022 vislumbró el inicio de una nueva campaña de MuddyWater, un grupo de ciberespionaje vinculado al Ministerio de Inteligencia y Seguridad de Irán (MOIS) y activo desde al menos 2017. El grupo tiene como objetivos principales a víctimas de Oriente Medio, Asia, África, Europa y Norteamérica, centrándose en empresas de telecomunicaciones, organizaciones gubernamentales y sectores energéticos como el petróleo y el gas.

En su campaña de octubre de 2022 destacó el hecho de que cuatro víctimas, tres en Egipto y una en Arabia Saudí, se vieron comprometidas a través del abuso de SimpleHelp, una herramienta de acceso remoto (RAT) legítima y software de soporte remoto utilizado por los MSP. Como comenta Josep Albors, director de Investigación y Concienciación de ESET España, “Este hecho pone de manifiesto la importancia de la visibilidad para los MSP. Al desplegar cientos o incluso miles de software diferente no tienen más remedio que emplear la automatización y asegurarse de que los equipos SOC (Centro de Operaciones de Seguridad), los administradores de seguridad de cara al cliente, y los procesos de detección y respuesta están maduros y en constante mejora”.

MSP, ¿una posible vía de entrada para los ciberdelincuentes?

ESET Research descubrió que cuando SimpleHelp estaba presente en el sistema de una víctima, los operadores de MuddyWater desplegaban Ligolo, un túnel inverso para conectar el sistema de la víctima a sus servidores de Mando y Control (C&C). Se desconoce cómo y cuándo MuddyWater se hizo con las herramientas del MSP o entró en su entorno, por lo que para averiguar más información los técnicos de ESET se pusieron en contacto con el MSP.

Mientras esta campaña continúa, el uso de SimpleHelp por parte de MuddyWater ha logrado hasta la fecha ofuscar los servidores de C&C de MuddyWater, lo que hace que los comandos para iniciar Ligolo desde SimpleHelp no hayan podido ser capturados. “Sin embargo, ya podemos observar que los operadores de MuddyWater también están utilizando MiniDump (un dumper del servicio de Windows lsass.exe), CredNinja y una nueva versión del dumper de contraseñas MKL64”, avanza Albors. “A finales de octubre de 2022, detectamos que MuddyWater estaba desplegando una herramienta personalizada de túnel inverso a la misma víctima en Arabia Saudí. Aunque su propósito no era claro en ese momento, el análisis continúa, y su progreso puede seguirse en nuestros Informes APT privados”.

Además de utilizar MiniDump para obtener credenciales de los volcados de Local Security Authority Subsystem Service (LSASS) y aprovechar la herramienta de tests de penetración CredNinja, MuddyWater utiliza otras tácticas, técnicas y procedimientos, por ejemplo, el uso de herramientas MSP populares de ConnectWise para obtener acceso a los sistemas de las víctimas.

ESET también ha rastreado otras técnicas relacionadas con el grupo APT, como el uso de la esteganografía, que ofusca datos en medios digitales como imágenes, pistas de audio, videoclips o archivos de texto. Un informe de 2018 de ClearSky Cyber Security, Operaciones de MuddyWater en Líbano y Omán, también documenta este uso, compartiendo hashes para malware ocultos en varios currículos falsos “MyCV.doc” donde ESET detecta el malware ofuscado como VBA/TrojanDownloader.Agent.

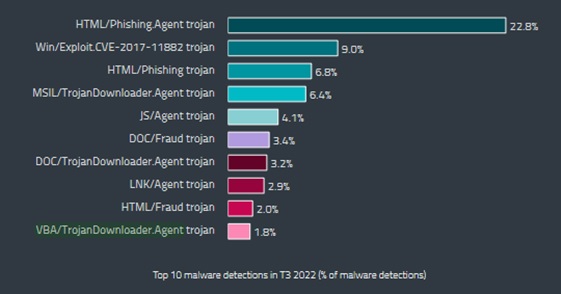

Aunque han pasado cuatro años desde la publicación del informe ClearSky y el volumen de detecciones de ESET cayó de la séptima posición (con un 3,4%) en el Informe sobre Amenazas T3 2021 a su clasificación más reciente en la «última» posición (con un 1,8%) en el Informe sobre Amenazas T3 2022, VBA/TrojanDownloader.Agent se mantuvo en nuestra tabla de las diez principales detecciones de malware.

Los ataques de macros VBA aprovechan archivos de Microsoft Office preparados con fines maliciosos e intentan manipular a los usuarios (incluidos los empleados y clientes de MSP) para que habiliten la ejecución de macros. Si se activa, la macro maliciosa adjunta suele descargar y ejecutar malware adicional. Estos documentos maliciosos suelen enviarse como adjuntos de correo electrónico disfrazados de información importante para el destinatario.

Una llamada a la acción para los MSP y sus clientes

Los administradores de MSP, que configuran las principales herramientas de productividad como Microsoft Word/Office 365/Outlook, también utilizan las mismas puertas de entrada que transportan los posibles peligros a las redes que gestionan. Simultáneamente, los miembros del equipo SOC pueden o no tener sus propias herramientas EDR/XDR bien configuradas para identificar si APTs como MuddyWater o entidades criminales pueden estar intentando aprovechar técnicas, incluida la esteganografía, para acceder a sus propios sistemas o a los de sus clientes.

Los MSP necesitan tanto una conectividad de red de confianza como un acceso privilegiado a los sistemas de los clientes para poder prestar sus servicios de manera eficiente. Estos proveedores de servicios tienden a acumular riesgos y responsabilidades para un gran número de clientes, lo que puede hacer que incluso hereden riesgos de la actividad y el entorno del MSP elegido. Esto ha demostrado que XDR es una herramienta fundamental para proporcionar visibilidad tanto de sus propios entornos como de las estaciones de trabajo, dispositivos y redes de los clientes, con el fin de garantizar que las amenazas emergentes, el comportamiento arriesgado de los empleados y las aplicaciones no deseadas no pongan en peligro los beneficios y reputación de los MSP. La madurez de las herramientas XDR usadas por parte de los MSP también comunica su papel activo a la hora de proporcionar una capa específica de seguridad para el acceso privilegiado que les conceden los clientes.

“Cuando los MSP gestionan XDR, están en una posición mucho mejor para contrarrestar diversas amenazas, incluidos los grupos APT, los cuales podrían tratar de aprovechar la posición de sus clientes en las cadenas de suministro tanto físicas como digitales. Como defensores, los equipos SOC y los administradores de los MSP soportan una doble carga: mantener la visibilidad interna y la visibilidad de las redes de los clientes. Los clientes deben preocuparse por la postura de seguridad de sus MSP y comprender las amenazas a las que se enfrentan, no sea que un compromiso de su proveedor lleve a un potencial riesgo para ellos mismos”, concluye el director de Investigación y Concienciación de ESET.