El cibercrimen en 2026: más rápido, más inteligente y totalmente industrializado

Ciberdelincuencia industrializada: cómo la velocidad, la especialización y la IA están transformando el panorama de amenazas en 2026.

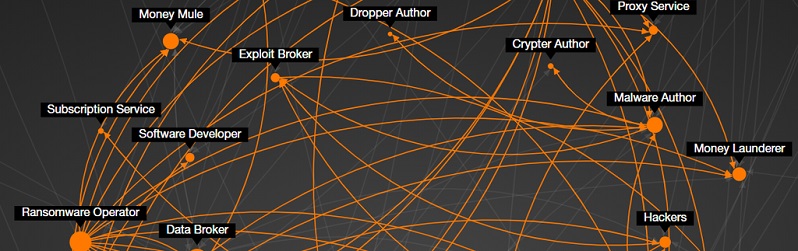

EL CIBERCRIMEN ya no es un conjunto de hackers, herramientas y ataques oportunistas. A medida avanzamos en la década, se ha convertido en un ecosistema altamente industrializado, con especialización, automatización, redes de afiliados e incluso modelos de negocio similares a los de los cárteles de la droga. El resultado es un panorama de amenazas definido por la velocidad, la escala y la sofisticación, donde los atacantes se adaptan más rápido de lo que las defensas tradicionales pueden responder.

En esta publicación, analizamos las tendencias que moldearán el ciberdelito en 2026, que son el siguiente paso lógico de los patrones que se aceleraron durante 2024 y 2025. Comprender estos cambios es esencial para las organizaciones que desean mantenerse resilientes y seguras el próximo año:

- El ciberdelito como industria, no como actividad

Una de las características más definitorias del cibercrimen en 2026 es su estructura industrial. Los ataques modernos rara vez son ejecutados de extremo a extremo por un solo grupo. En cambio, se basan en una cadena de suministro de especialistas:

- Corredores de acceso inicial que venden credenciales robadas o puntos de apoyo en la red

- Cargadores de malware a sueldo que entregan cargas útiles a pedido

- Equipos de negociación que gestionan la extorsión y el pago de rescates

- Blanqueadores de dinero profesionales que retiran sus ganancias

Esta «economía de trabajos temporales» permite a los atacantes escalar drásticamente sus operaciones. Los grupos de ransomware ahora pueden pasar del ataque inicial a la extorsión total en cuestión de días, o incluso horas, externalizando cada fase a expertos. El resultado es un ecosistema fragmentado pero altamente eficiente que produce más ataques, a mayor velocidad y con menor riesgo operativo.

- Los modelos afiliados impulsan el volumen, las tripulaciones privadas buscan valor

El ransomware como servicio (RaaS) domina el panorama de amenazas en 2026, en gran medida gracias a su gran resiliencia. Cuando una operación de RaaS se ve interrumpida, los afiliados simplemente cambian a la siguiente plataforma. El volumen de ataques puede disminuir brevemente, pero el ecosistema de ransomware puede absorber la presión de las fuerzas del orden con un impacto mínimo a largo plazo.

Algunos grupos han adoptado modelos de cártel que ofrecen generosos repartos de ingresos, marca blanca e infraestructura compartida para atraer a los mejores talentos, como es el caso del cártel del ransomware DragonForce. Otros grupos como Sinobi son grupos cerrados, a los que solo se accede por invitación, que buscan menos víctimas con resultados de mayor valor. Estos grupos evitan el reclutamiento público, se centran en sus propias herramientas diseñadas específicamente para ello y, a menudo, buscan objetivos de caza mayor, donde una sola filtración exitosa puede generar enormes beneficios.

El resultado es un panorama de amenazas cada vez más híbrido en 2026:

- Campañas de ransomware y extorsión de gran volumen impulsadas por afiliados y cárteles

- Intrusiones de bajo volumen y alto impacto llevadas a cabo por equipos privados altamente capacitados

- Los ataques son más rápidos y silenciosos

La velocidad es ahora una de las armas más peligrosas en el arsenal de un agente de amenazas. Los plazos de ataque, que antes se medían en semanas, ahora se reducen a días, horas o incluso minutos. En algunos casos, el robo de datos y la extorsión se completan antes de que los defensores puedan responder de forma significativa.

Al mismo tiempo, los atacantes están mejorando su capacidad para reducir el ruido. En 2026, prevemos un crecimiento continuo de la extorsión sin cifrado, donde los delincuentes roban datos confidenciales y amenazan con exponerlos sin implementar ransomware (cifrado). Estos ataques evitan la interrupción operativa que desencadena la respuesta de emergencia, a la vez que aplican la máxima presión mediante fugas de datos.

Para permanecer ocultos, los actores de amenazas recurren cada vez más a:

- Técnicas de vida de la tierra utilizando herramientas de administración nativas

- Malware sin archivos y en memoria

- Abuso de conductores legítimos pero vulnerables para desactivar las defensas

- El objetivo es simple: mezclarse, moverse rápido y permanecer invisible hasta que sea demasiado tarde

- La IA se convierte en un multiplicador de fuerza para los atacantes

La inteligencia artificial está transformando todo el ciclo de vida de los ataques. En 2026, se espera que los atacantes implementen malware mejorado con IA y semiautónomo capaz de:

- Escaneo de entornos e identificación de debilidades

- Seleccionar exploits dinámicamente

- Ajustar tácticas en tiempo real cuando se encuentran defensas

En el ámbito de la ingeniería social, las falsificaciones de audio y vídeo están llevando el fraude a nuevos territorios. La clonación de voz y las personas realistas generadas por IA dificultan considerablemente la verificación de identidad, especialmente en estafas financieras y dirigidas a ejecutivos.

Los defensores también están adoptando herramientas de seguridad basadas en IA, y los enfrentamientos entre IA aumentarán durante el próximo año. El reto para los defensores es que los atacantes solo necesitan tener éxito una vez, mientras que los defensores deben acertar siempre.

- Las amenazas criminales y de los Estados-nación siguen convergiendo

La frontera entre el cibercrimen y la actividad de los Estados nación (con bandera) es cada vez más difusa. Los ataques con fines financieros, el espionaje, el hacktivismo y la disrupción geopolítica se superponen de maneras que complican la atribución y la respuesta. Por ejemplo, las operaciones del grupo Lazarus están dirigidas por el estado, pero el grupo utiliza infraestructura ajena a Lazarus y otros recursos según sea necesario.

Los Estados-nación son:

- Aprovechamiento de la infraestructura criminal y de los intermediarios de acceso

- Ejecutar operaciones de ransomware y robo de datos para financiar objetivos estratégicos

- Permitir o alentar a grupos hacktivistas a actuar como apoderados denegables

Al mismo tiempo, los grupos criminales están adoptando tácticas que antes estaban reservadas para amenazas persistentes avanzadas, incluido el acceso sigiloso a largo plazo, la vulneración de la cadena de suministro y los ataques a infraestructura crítica.

Para los defensores, esto implica planificar incidentes que puedan tener objetivos financieros y políticos simultáneamente. Deben desarrollar estrategias de detección y respuesta a incidentes que asuman que una intrusión podría utilizarse para extorsión a corto plazo y espionaje o disrupción a largo plazo.

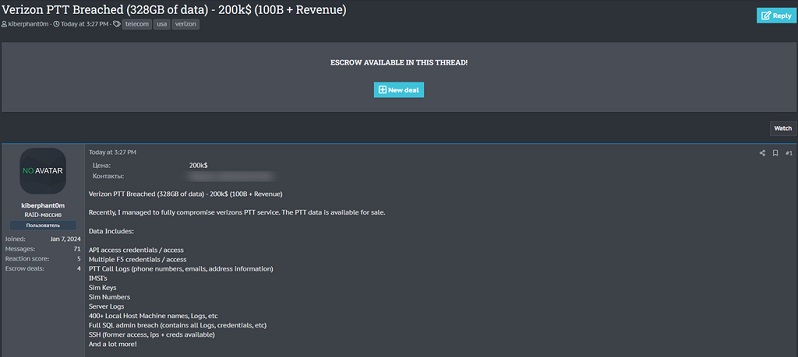

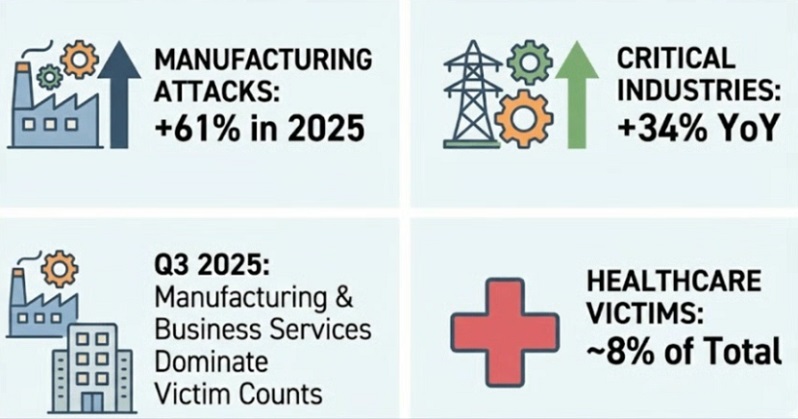

- Los objetivos de alto apalancamiento siguen en el punto de mira

Si bien ningún sector es inmune, los actores de amenazas se inclinan constantemente hacia industrias donde el tiempo de inactividad, la seguridad o la presión regulatoria aumentan la probabilidad de pago. La manufactura, la atención médica, la energía, el transporte y los servicios financieros siguen siendo los principales objetivos de cara a 2026.

También se prevé un aumento de los ataques a la cadena de suministro. Al comprometer una sola plataforma o proveedor de servicios ampliamente utilizado, los atacantes pueden afectar a cientos de organizaciones en una sola campaña, maximizando la rentabilidad y minimizando el esfuerzo.

Lo que esto significa para 2026

El panorama del cibercrimen en 2026 se definirá por la eficiencia industrial, la velocidad extrema, la automatización impulsada por IA y la falta de claridad en los motivos. Los atacantes operan como empresas consolidadas, optimizando continuamente su escalabilidad, rentabilidad y resiliencia ante las disrupciones.

Para las organizaciones, esto significa:

- Suponer que las infracciones ocurrirán más rápido de lo que la respuesta humana por sí sola puede gestionar

- Priorizar la seguridad de la identidad, la protección de credenciales y la visibilidad en todos los entornos

- Prepararse para escenarios de extorsión que no involucran ransomware (cifrado) en absoluto

- Tratar el riesgo cibernético como una preocupación tanto empresarial como geopolítica

Concluyendo:

- El ciberdelito opera ahora como una industria madura, con roles especializados y modelos de ataque escalables que aumentan tanto la velocidad como la eficiencia.

- Las campañas de ransomware y extorsión son impulsadas por redes de afiliados resistentes, mientras que equipos privados apuntan a víctimas de alto valor con tácticas avanzadas.

- La inteligencia artificial es un multiplicador de fuerza para los atacantes, haciendo que las amenazas sean más rápidas, más sigilosas y más difíciles de defender, lo que exige estrategias de seguridad proactivas y adaptativas.

El cibercrimen ya no evoluciona año tras año, sino que se itera continuamente. Las organizaciones que triunfen en 2026 serán aquellas que reconozcan esta realidad y se adapten con la misma rapidez.

Por Christine Barry, narradora principal de historias sobre ciberseguridad

y gestora de contenidos en Barracuda